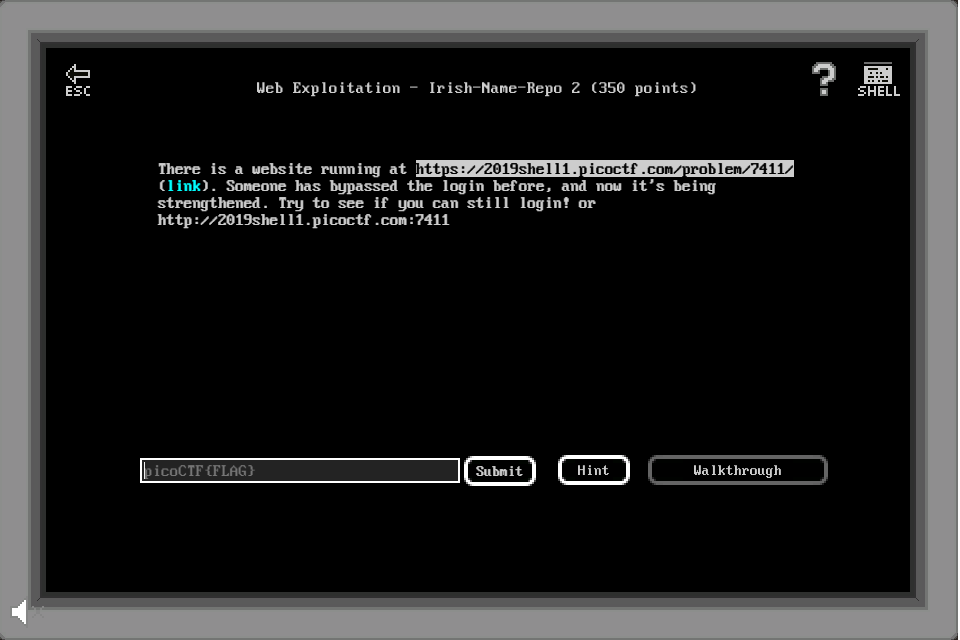

There is a website running at https://2019shell1.picoctf.com/problem/7411/ (link). Someone has bypassed the login before, and now it's being strengthened. Try to see if you can still login! or http://2019shell1.picoctf.com:7411

上次的網站漏洞被修補過了,看看你能否再次登入這個網站.

The password is being filtered.

承上次 # 08. Irish-Name-Repo 1 的題目。如果使用相同的 'OR 1=1 -- 注入,網頁會傳回錯誤。

漏洞的確被修正了,推測也許是加入了特殊字元的偵測,因此需要再找不同的 SQL injection 手法。

本題的技巧在於”不要想的太複雜” ,其實所謂的修正也只是在開頭過濾了特殊字元,將 ‘ 放在別的地方居然就可以了! google “SQL Injection Cheat Sheet” 能夠找到更多符合的注入語法(如 admin' --)。

更複雜的 SQL inject 繞過可以在搜索的過程中,加入一些更精準、更複雜的關鍵字,例如”sql injection bypass” ,會發現除了換位外,還有 encode 等種種神奇的注入方法。

picoCTF{m0R3_SQL_plz_c1c3dff7}

注意每個人不同